Weitere Informationen oder eine Demonstration anfordern ›

Weitere Informationen oder eine Demonstration anfordern ›

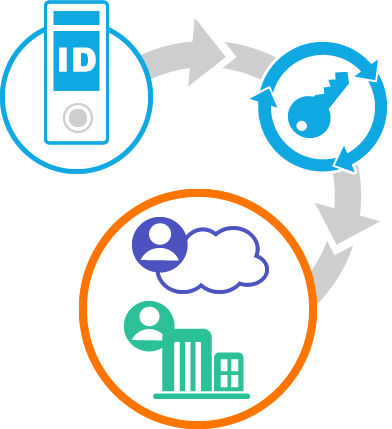

Jede interne und externe Benutzeridentität hat einen Lebenszyklus, und ihre Rollen und Verantwortlichkeiten ändern sich ständig. Einige Experten schätzen die interne Fluktuation auf bis 20+% pro Jahr, was wiederum zu einem hohen Volumen an Rollenabwanderungen führt. EmpowerID überwacht Ihre autoritativen HR-Systeme, um diese Änderungen in der Stellenbezeichnung und dem Standort einer Person zu erkennen. Diese Änderungen können so eingerichtet werden, dass sie anfragegetriebene und mapping getriebene Richtlinien auslösen, die die Rollenzuweisungen des Benutzers in EmpowerID anpassen, um deren Zugriff über alle verwalteten Systeme hinweg zu steuern.

Weitere Informationen oder eine Demonstration anfordern ›

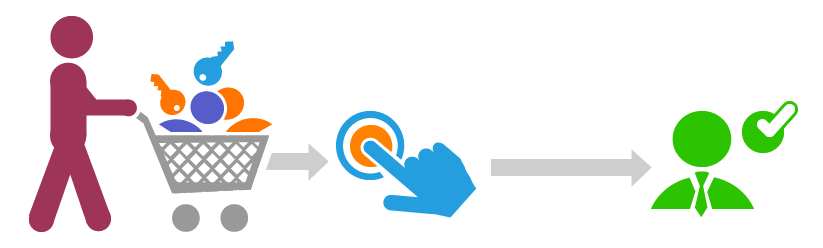

EmpowerID bringt ein Einkaufswagenerlebnis in den Prozess der Rollenzugriffsanforderung. Die Benutzer suchen einfach nach den gewünschten Rollen oder Zugriffsmöglichkeiten und legen sie in den Warenkorb. Manager können für alle Ihre direkten Untergebenen gleichzeitig einkaufen und eine Massenanfrage stellen, um Zeit zu sparen. Zu den Anforderungen gehört sogar die Möglichkeit, einen temporären Zugriff mit festgelegten Start- und Endzeiten für die Rolle anzufordern. Wenn ein Benutzer mit dem Einkauf fertig ist, reicht er seine Anfrage ein, und die EmpowerID Workflow-Maschine verwaltet den Genehmigungsprozess. Die EmpowerID-Workflow-Maschine bestimmt aus Ihrer Organisationshierarchie und den Regeln, welche Elemente genehmigt werden müssen, wie viele Genehmigungen erforderlich sind und wer diese genehmigen muss. Anfragen werden automatisch zur Genehmigung weitergeleitet, und ihr Status wird in einer benutzerfreundlichen Oberfläche verfolgt. Alle Teilnehmer werden durch E-Mail-Benachrichtigungen auf dem Laufenden gehalten, und alle Anfragen, Entscheidungen und damit verbundenen Erfüllungshandlungen werden aufgezeichnet und in den Rezertifizierungsprozess des Zugangs integriert.

Weitere Informationen oder eine Demonstration anfordern ›

Weitere Informationen oder eine Demonstration anfordern ›

Weitere Informationen oder eine Demonstration anfordern ›

Weitere Informationen oder eine Demonstration anfordern ›